Bienvenue dans nos services

Assistance et services à la personne

Nous sommes convaincus qu'en travaillant en étroite collaboration avec nos clients, nous pouvons les aider à réaliser leurs objectifs et à atteindre de nouveaux sommets de réussite.

Nous sommes convaincus qu'en travaillant en étroite collaboration avec nos clients, nous pouvons les aider à réaliser leurs objectifs et à atteindre de nouveaux sommets de réussite.

Assistance et services à la personne

Les besoins de la population française se sont accrus dans le secteur des services à la personne, en particulier pour l’assistance informatique et internet. Nos services garantissent la qualité et la fiabilité que vous attendez, grâce à des engagements qui portent notamment sur l’accueil, l'offre, le suivi des interventions et la compétence des intervenants.

Récupération de données sur tous support

- Sans obligation et sous 48 h

- Un diagnostic GRATUIT avec la liste des données potentiellement récupérables

- Un devis fixe sans obligation de validation

- Après acceptation un rapport complet de la procédure de récupération

- Taux de succès de 98%, s’il n’y a eu aucune tentative de récupération auparavant.

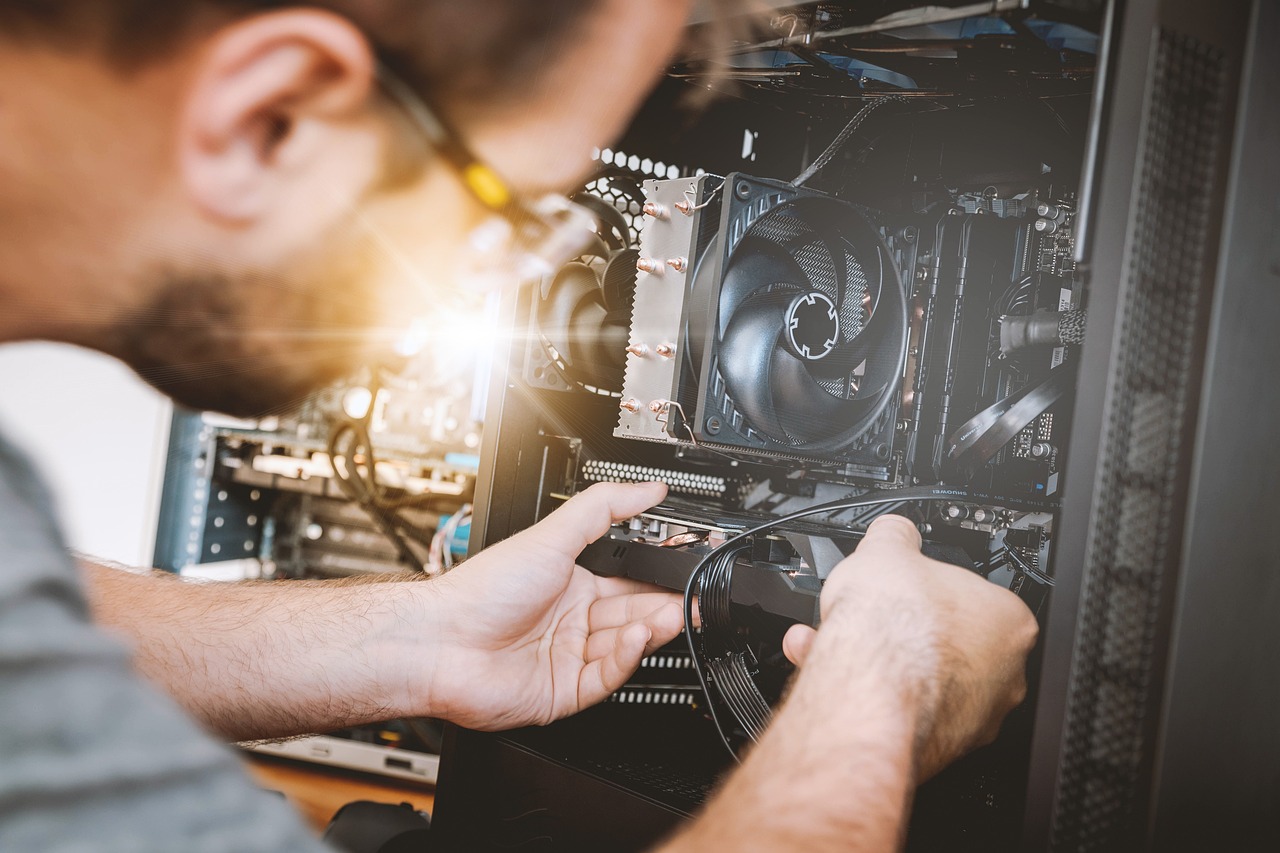

Assistance informatique

Cette activité couvre les prestations suivantes :

- livraison à domicile de matériels informatiques ;

- installation au domicile de matériels informatiques ;

- mise en service au domicile de matériels informatiques ;

- maintenance au domicile de matériels informatiques (excluant toute vente de pièces de rechange) ;

- réparation au domicile de matériels informatiques excluant toute vente de pièces de rechange) ;

- Aide et conseil pour le choix et l'achat de pièces de rechange ;

Installation informatique

Vous craignez de faire une bêtise dans les branchements ou l’installation de votre matériel informatique. Quel que soit le système informatique (Windows/MAC/Linux) que vous utilisez, nous installons votre matériel et vos logiciels avec transfert de compétences, si vous le souhaitez.

Analyse d’un incident de Cyber Malveillance

L’analyse d’un incident de Cyber Malveillance suit une méthodologie rigoureuse pour identifier la nature de l'attaque, évaluer les dégâts, et prendre des mesures pour empêcher de futurs incidents. Voici une approche générale pour analyser un incident de CyberMalveillance :

1. Identification de l'incident :

- Surveillance et détection : L'incident est généralement détecté par des outils de surveillance de sécurité, comme des systèmes de détection d'intrusion (IDS), des antivirus, des pare-feu, ou des solutions de gestion des informations et des événements de sécurité (SIEM).

- Analyse préliminaire : Dès qu'une anomalie est détectée, une évaluation rapide est effectuée pour déterminer s’il s'agit d'une véritable menace ou d'un faux positif.

- Isolement des systèmes affectés : Une fois l'incident confirmé, il est essentiel de limiter sa propagation. Cela peut inclure la déconnexion des systèmes compromis du réseau, la désactivation des comptes utilisateurs suspects ou la coupure de l’accès aux services affectés.

- Prévention de l'escalade : L’équipe de réponse aux incidents doit évaluer si l'attaque est en cours (par exemple, propagation de malware ou exfiltration de données) et prendre les mesures nécessaires pour y mettre fin.

- Collecte de preuves numériques : Il est crucial de préserver les preuves dès le début. Les données provenant des journaux d'événements, des sauvegardes, des captures d'écran, et des fichiers d’application doivent être collectées et stockées de manière sécurisée.

- Analyse des artefacts : L'analyste de sécurité va examiner les artefacts laissés par l'attaque (fichiers malveillants, traces de commandes dans les systèmes, modifications des bases de données, etc.). Des outils spécialisés peuvent être utilisés pour analyser les malwares, les scripts, et les vulnérabilités exploitées.

- Identification de la méthode d'attaque : Cela inclut l'identification de la nature de l'attaque (phishing, ransomwares, attaques par déni de service, etc.), ainsi que les techniques utilisées pour pénétrer le système (exploitation de vulnérabilités, exploitation de mots de passe faibles, etc.).

- Impact sur les données et la confidentialité : Est-ce que des données sensibles ont été volées ou compromises ? Cela inclut l'exfiltration de données personnelles, financières ou d'entreprise.

- Impact sur les opérations : Quelle est l’ampleur de l'impact sur les opérations commerciales ? Cela comprend l’interruption des services, la perte d’accès aux systèmes ou des perturbations dans les processus.

- Impact financier : Combien l'incident a-t-il coûté en termes de réparation, de perte de données ou de réputation ?

5. Réponse et remédiation :

- Suppression de la menace : Une fois l'attaque analysée, l’étape suivante est d’éliminer les éléments malveillants du système. Cela peut inclure la suppression de fichiers malveillants, la fermeture des accès non autorisés, et la réparation des vulnérabilités exploitées.

- Restauration des systèmes : Après la suppression de la menace, les systèmes compromis peuvent être restaurés à partir de sauvegardes propres ou réinstallés si nécessaire.

- Renforcement de la sécurité : Des mesures de sécurité supplémentaires sont mises en place pour empêcher une nouvelle intrusion. Cela peut inclure la mise à jour des logiciels, l’application de correctifs de sécurité, le changement des mots de passe et l’amélioration de la surveillance.

- Informer les parties prenantes : Il est important d'informer les parties prenantes concernées, y compris les clients, les partenaires commerciaux et les autorités compétentes. Dans certains cas, des obligations légales imposent de notifier les autorités (par exemple, en cas de violation de données personnelles dans l’UE selon le RGPD).

- Préparation d’un rapport détaillé : Un rapport complet et détaillé doit être rédigé, documentant l'incident, la méthode d'attaque, l'impact, les actions entreprises pour résoudre le problème et les recommandations pour éviter que cela se reproduise.

- Retour d’expérience (Post-Mortem) : Après l’incident, une analyse approfondie doit être effectuée pour tirer des enseignements. Cela inclut l'examen de la réponse à l'incident, des forces et des faiblesses du plan de réponse, et de l'efficacité des mesures de sécurité en place.

- Mise à jour des politiques et procédures : Les leçons apprises doivent être intégrées dans les politiques de sécurité et les procédures de réponse aux incidents. Cela peut inclure des ajustements dans les protocoles de gestion des accès, de surveillance, de formation des employés, etc.

- Sensibilisation et formation : Assurer une sensibilisation continue des employés et des utilisateurs aux menaces potentielles (phishing, malwares, etc.) et aux meilleures pratiques de sécurité.

- Amélioration continue : Les systèmes doivent être régulièrement mis à jour, et des audits de sécurité réguliers doivent être effectués pour identifier les vulnérabilités.

Cours et soutien scolaire

Votre enfant a besoin d’un petit coup de pouce dans n'importe quelle matière de la 6ème à la faculté. Pas de problème nous sommes là pour lui faire une remise à niveau. Un examen a passer, nous pouvons l’aider dans ses révisions. Par une méthode de travail approuvée nous l’aiderons à maîtriser tout son programme scolaire ou universitaire .

Assistance administrative

Nos assistants administratifs peuvent offrir une gamme de services qui couvrent des activités telles :

- La rédaction des correspondances courantes ;

- Tous types de formalités administratives

- Le paiement et le suivi des factures du foyer ;

- La facilitation des contacts et des relations, avec les administrations publiques.

- Etc...

Contrat de maintenance

Un technicien spécialisé vous est dédié pour dépanner et maintenir votre matériel informatique. Le contrat de maintenance, sous conditions, vous permet la souscription d’un financement locatif (vous allégez votre budget et optimisez votre fiscalité). Notre contrat de maintenance vous permet d’utiliser votre informatique en toute tranquillité.

n'hésitez pas à nous contacter

Nous vous invitons à prendre contact avec notre équipe dès aujourd'hui pour en savoir plus sur la manière dont nous pouvons vous aider.